Reading Time 3 Minutes

Mit dem Release von vSphere 8U3 wurde vSphere with Tanzu nicht nur (mehrmals) umbenannt, sondern ein Schritt der „Entkopplung“ von TKGs von der vCenter Version vorgenommen.

Bis dahin war es so, dass TKGs und vSphere with Tanzu als eine Einheit und damit als Synonym füreinander standen.

Ein Nachteil davon war, dass die verfügbaren Kubernetes-Versionen für die Tanzu Kubernetes Cluster (also die „Kinder“-Cluster des Supervisor Clusters) von der Version des vCenter-Servers abhingen.

Wollte man ein aktuelles k8s Release einsetzen, musste man im ersten Schritt gezwungenermaßen das vCenter updaten.

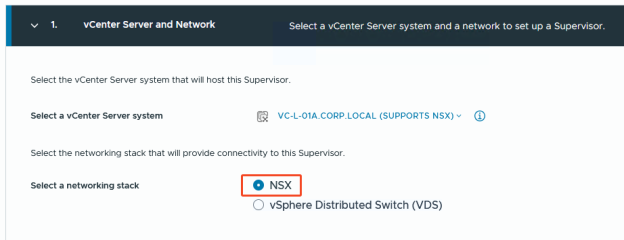

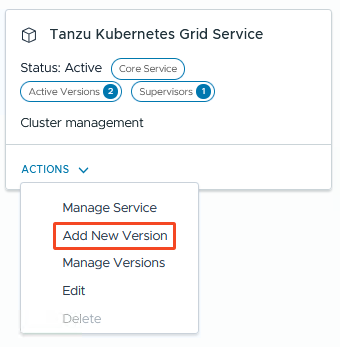

Seit vSphere 8U3 gibt es hier nun zusätzlich zur IaaS Control Plane vSphere Kubernetes Service, die uns den Supervisor zur Verfügung stellt, auch einen TKGs Service, der für die Tanzu Kubernetes Cluster (TKC) zuständig ist. Da man diesen unabhängig aktualisieren kann, erhält man dadurch schneller/einfacher Zugriff auf aktuelle k8s Releases 🥳🥳🥳

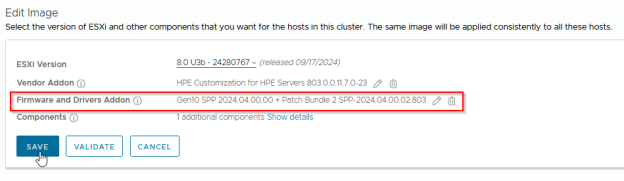

Im folgenden will ich kurz zeigen, wie man das dolle Ding aktualisiert.

Weiterlesen →