Da ich mich in unserer ITQ Lab Umgebung mit VMware NSX Advanced Load Balancer (oder NSX ALB aka AVI Loadbalancer, sucht es euch aus!) im Zusammenhang mit vSphere with Tanzu auseinandersetzte, wollte ich diesen auch durch ein „offizielles“ Zertifikat vertrauenswürdig machen und das „Self Signed Certificate“ ersetzen.

In der Lab Umgebung existiert bereits eine Windows Certificate Authority (CA) und das CA Web Enrollment auf einer Windows 2019 VM. Auf die Installation der CA gehe ich nicht weiter ein, hier hatte ich mich an einen Artikel auf dem VirtuallyThere Blog gehalten.

Zusätzlich habe ich ein Certificate Template nach Vorgaben von VMware erstellt. Dieses möchte ich in Zukunft für alle VMware Produkt Deployments im Lab einsetzen. Dazu habe ich einen weiteren Blog Artikel geschrieben (Erstellen eines Microsoft CA Certificate Templates für vSphere 6.x/7.x), oder wer es direkt von VMware lesen mag, hier der KB Artikel: Creating a Microsoft Certificate Authority Template for SSL certificate creation in vSphere 6.x/7.x

Certificate Signing Request

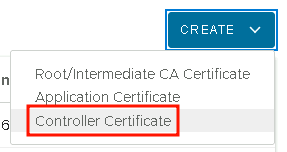

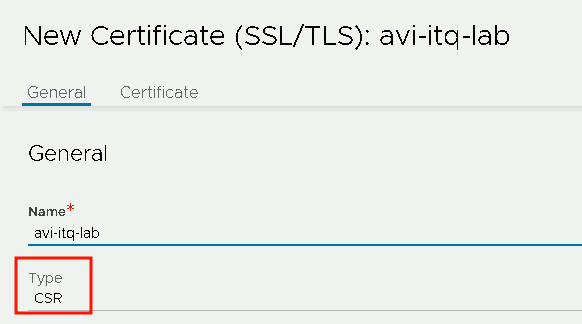

Zunächst muss ein Certificate Signing Request auf dem AVI Controller erzeugt werden. Hierzu unter Templates >> Security >> SSL/TLS Certificates auf Create >> Controller Certificate gehen und ein neues Zertifikat vom Type „CSR“ erstellen.

Beim Erstellen des Requests darauf achten, dass alle Zugriffs-Adressen in die Subject Alternate Names (SANs) aufgenommen werden. Bei meinem ersten Versuch hatte ich die Cluster IP vergessen und musste daraufhin für diese eine Adresse die Sicherheitsabfrage des Browsers bestätigen, die restlichen waren davon ausgenommen. Leider muss man dann den CSR Prozess noch mal neu durchlaufen.

Kurzer Hinweis:

Wie komme ich auf 4 Einträge bei den SANs?

- einer Node IP

- einem dazugehörigen DNS Eintrag

- eine Cluster IP (for future use, sollte ich mal mehr als eine Node einsetzen wollen)

- ein DNS Eintrag für die Cluster IP

Nach dem Erstellen des CSR sieht das in AVI dann so aus:

Rechts auf den Stift klicken und den CSR in die Zwischenablage kopieren:

Das Zertifikat erstellen

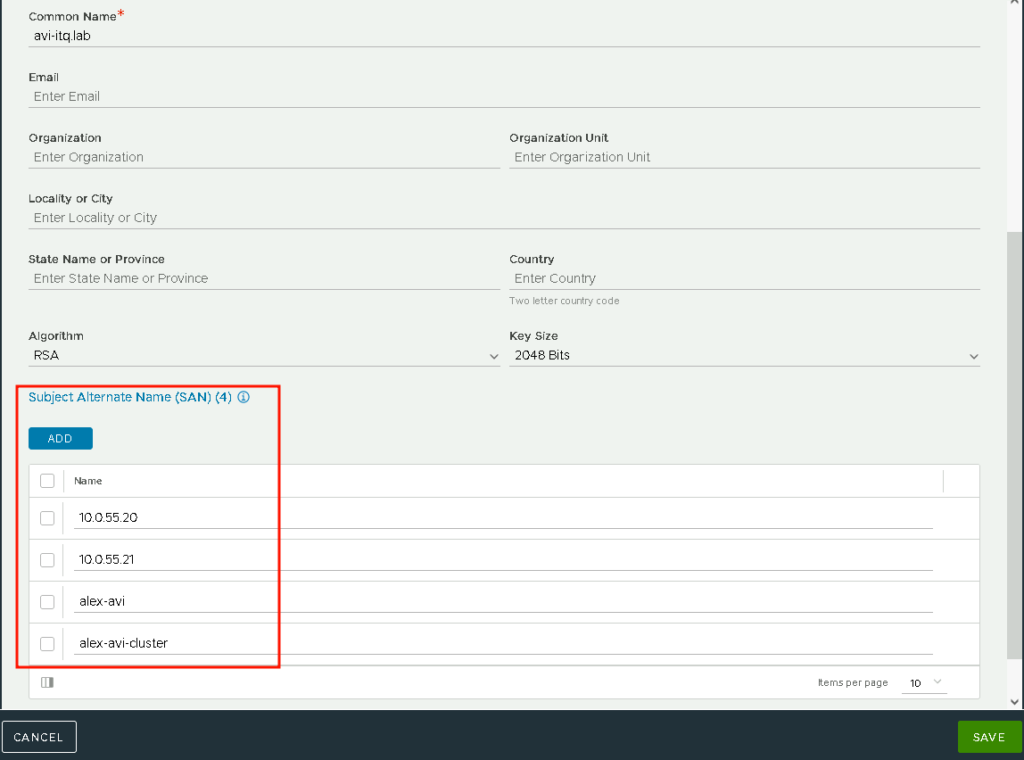

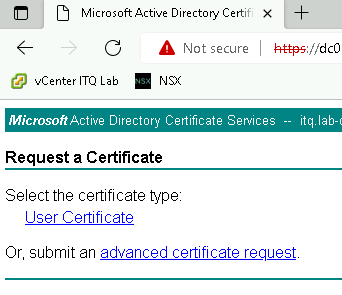

Weiter gehts im Web Interface der Windows CA (erreichbar über https://<deine-ca>/certsrv)

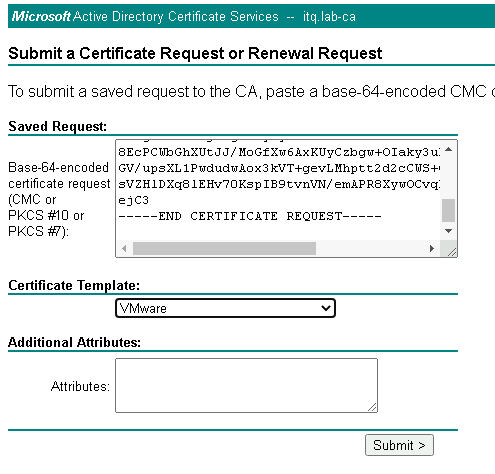

Hier über Request a certificate >> advanced certificate request durchhangeln und den zuvor kopierten CSR einfügen.

Zusätzlich verwende ich hier mein selbst erstelltes Certificate Template „VMware“.

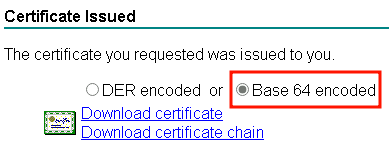

Im Anschluss kann das Zertifikat im Base 64 Format heruntergeladen werden:

Das Zertifikat in NSX ALB / AVI verwenden

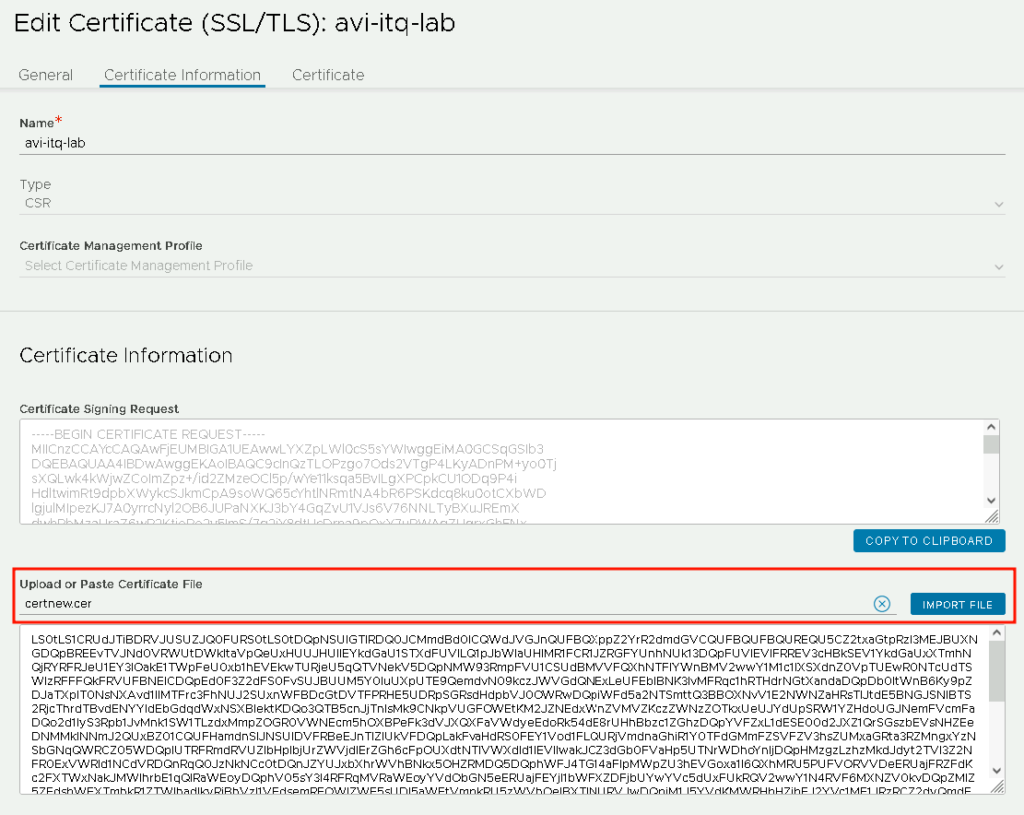

Wieder zurück im AVI Webinterface die Zertifikates Datei importieren:

Et viola, der Status des Zertifikats ist Grün und es ist nicht Self Signed:

NSX ALB / AVI umstellen auf das neue Zertifikat

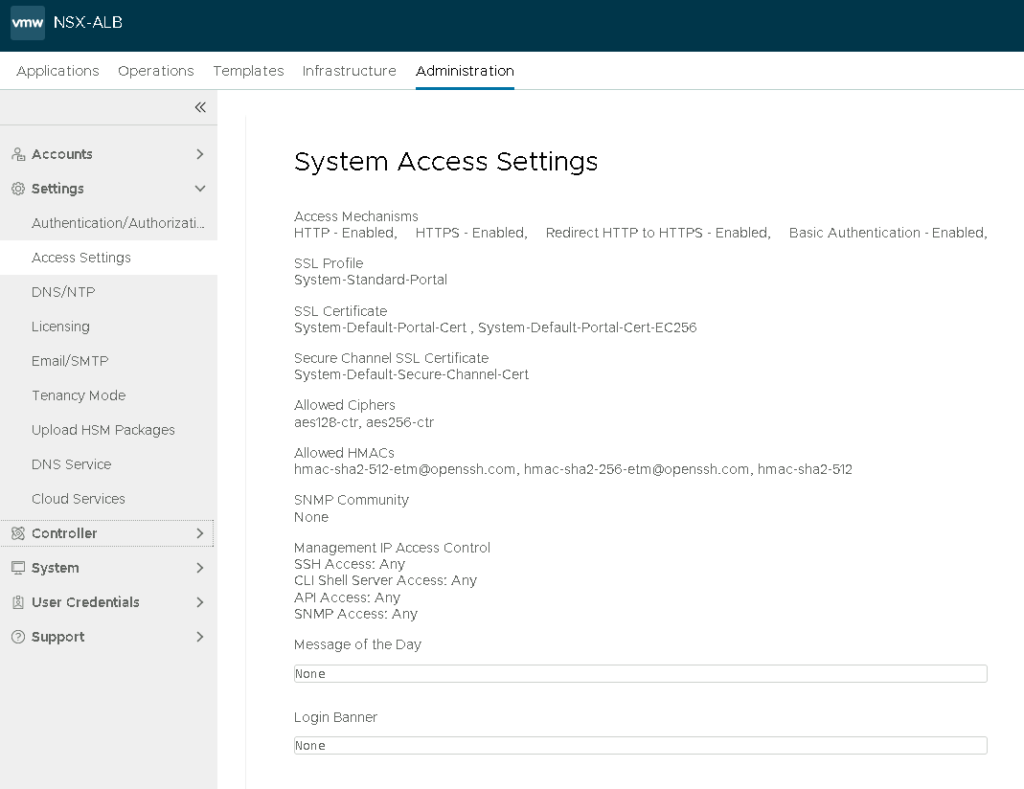

Nun noch die System Access Settings (Administration >> Settings >> Access Settings) bearbeiten und das wars auch schon 🙂

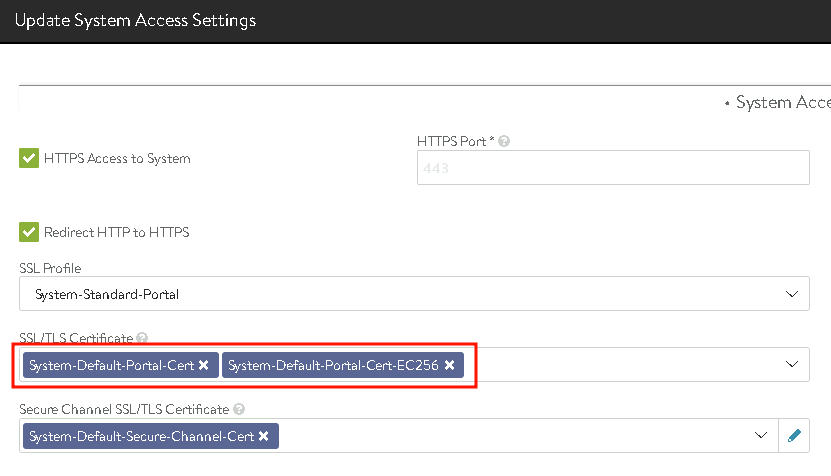

Die beiden Default Zertifikate entfernen…

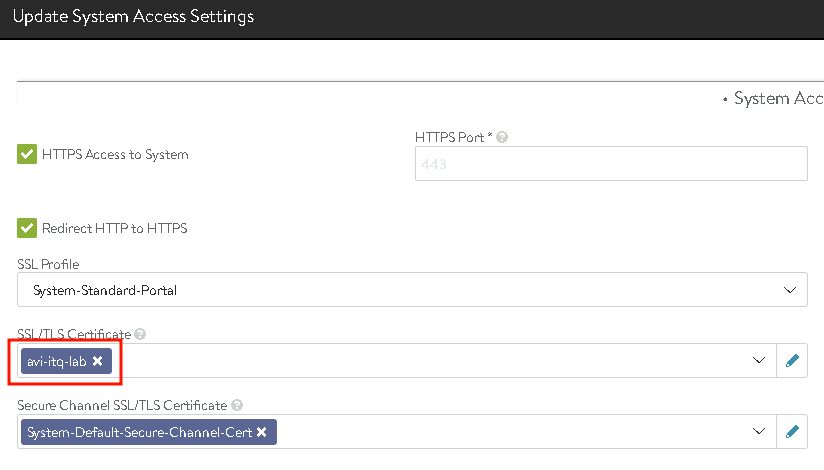

…und das neue, eigene, durch die Windows CA begnadigte Zertifikat hinzufügen:

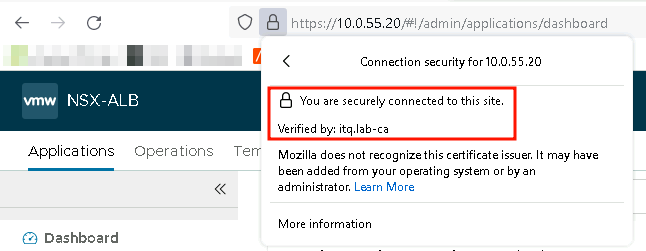

Eine Überprüfung der vier Adressen im Webbrowser (IP und DNS) ist erfolgreich:

Kleiner Hinweis noch bzgl. Firefox:

Da wir in unserem Lab keine Group Policies verwenden, die Firefox beinhalten, ist noch eine Einstellung notwendig, damit dieser sich auf die Windows CA verlässt (copy/paste von der Mozilla Webseite):

- Enter “about:config” in the address bar and continue to the list of preferences.

- Set the preference „security.enterprise_roots.enabled“ to true.

- Restart Firefox.